https://www.ssl.com/ko/%EA%B8%B0%EC%82%AC/%EC%9D%B8%EC%A6%9D-%EA%B8%B0%EA%B4%80-CA-%EB%9E%80-%EB%AC%B4%EC%97%87%EC%9E%85%EB%8B%88%EA%B9%8C%3F/ CA에 인증서를 요청할 때…

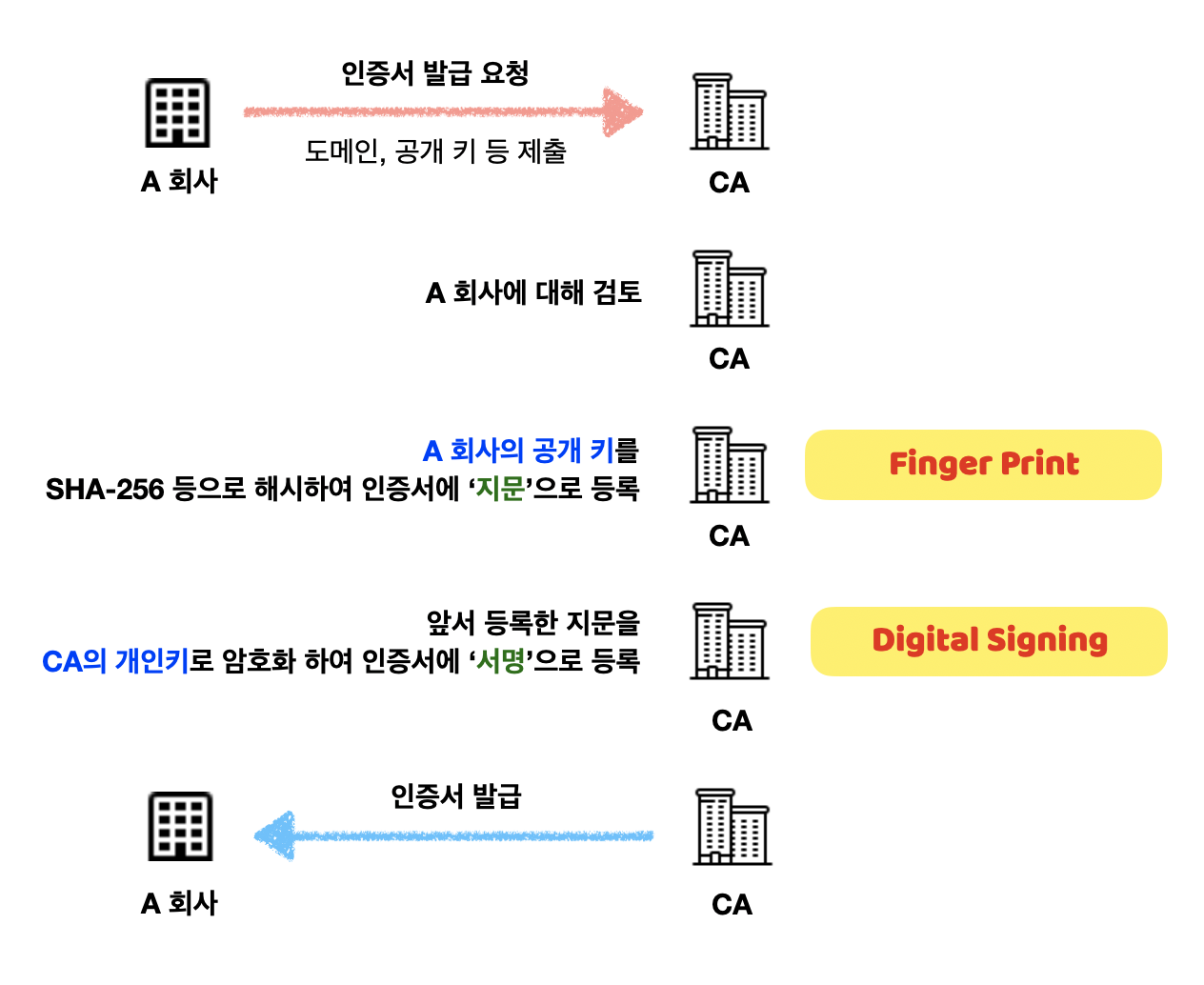

신청자는 먼저 공개 키와 개인 키 쌍을 생성. 개인 키는 신청자의 단독 통제 및 소유권 하에 있어야함. 그러나 경우에 따라 개인 키가 생성되어 발급을 해준 CA가 제어하는 하드웨어 보안 모듈(HSM)에 안전히 저장될 수 있음.

그런 다음 신청자는 인증서 서명 요청(CSR) 온라인 양식을 통해 공개 키 및 기타 식별 세부정보를 CA에 포함함.(문장 이해가 안감)

다음으로 CA는 신청자의 신원 확인하고 서버 인증서의 도메인 이름이나 이메일 인증서의 이메일 주소와 같은 자격 증명을 요청할 권리를 확인하기 위한 조치 취할 것. CSR 이 프로세스는 인증서 유형 및 유효성 검사 수준에 따라 다름. 예를 들어, OV or EV SSL 인증서를 발급하려면 CA는 비즈니스 문서와 신청자의 신원 및 도메인 이름 소유권 대한 인증을 요구함.

유효성 검사 성공시, CA는 세부 정보와 공개 키가 포함된 인증서를 발급! CA는 발급된 인증서에 자체 개인 키를 사용하여 디지털 서명하여 신원을 확인했을을 확인한다.

https://babbab2.tistory.com/5 ← nice

- 인증서 체인(Certificate Chain)

- 상위 인증 기관이 하위 인증서가 포함하고 있는 공개키를 상위 기관의 비밀키로 암호화하여 상호 보증하는 것

- A의 공개 키를 해싱하여 지문으로 만들고 이 지문을 또 CA의 개인 키로 암호화 하여 서명을 만들고 이 서명을 인증서에 박는다.

아 인증서 발급이랑 TLS 핸드셰이크랑 다른것임. 섞어서 생각 NO